PCI DSS V4 τι αλλάζει και τι νέο υπάρχει στη έκδοση αυτή!

Όπως οι περισσότεροι γνωρίζετε, αυτή την εβδομάδα δημοσιεύτηκε η πολυαναμενόμενη τέταρτη έκδοση του προτύπου ασφαλείας PCI DSS απο το PCI Council. Το PCI είναι η βίβλος για τις επιχειρήσεις που πρέπει να προστατέψουν δεδομένα πιστωτικών καρτών συμπεριλαμβάνοντας εμπόρους και παρόχους υπηρεσιών. Οποιαδήποτε επιχείρηση μεταχειρίζεται με οποιονδήποτε τρόπο δεδομένα καρτών, οφείλει να συμμορφώνεται με το υποχρεωτικό πρότυπο PCI DSS.

Η νέα έκδοση V4 του PCI διατηρεί αυτή τη αρχή, δηλαδή ότι το σύνολο του κυκλώματος συναλλαγών, απο το μικρότερο ηλεκτρονικό κατάστημα εώς την ίδια την τράπεζα απαιτούν συμμόρφωση αλλα περνάει σε ένα διαφορετικό μοντέλο που δίνει μεγαλύτερη βαρύτητα στο αποτέλεσμα.

Είναι σημαντικό να θυμίσουμε ότι η νέα έκδοση έρχεται μετα απο μια περίοδο 2 ετών που λόγω του κορονοϊού οι online αγορές με πιστωτικές κάρτες την περίοδο 2019-2021 παρουσίασαν αύξηση 150% ελκύοντας αντίστοιχα το ενδιαφέρον του κυβερνοεγκλήματος

Βασικοί στόχοι στην έκδοση PCI 4.0

Οι 12 βασικές κατηγορίες απαιτήσεων του PCI DSS παραμένουν ίδιες αλλά:

- εκσυγχρονίζει τα στανταρ για να συμβαδίζουν με τις σύγχρονες τεχνολογικές ανάγκες όπως το cloud computing , το MFA κ.α.

- προωθεί την ασφάλεια σαν μια διαρκή διαδικασία στην επιχείρηση

- γίνεται πιο ευέλικτο δίνοντας πλέον και επίσημα την δυνατότητα της επιλογής των Remediation Actions που μεχρι την V3 γινόταν πρακτικά μονο στα on-site audits απο QSAs

- καθοδήγηση των επιχειρήσεων να εφαρμόζουν πολλαπλές διαδικασίες ασφαλείας ωστε να αυξάνουν την συνολική ασφάλεια της επιχείρησης

To 3DS αποκτά δικές του απαιτήσεις στο PCI V4

Στη νέα αυτή έκδοσή δημιουργείται ένα νέο πρότυπο ασφαλείας που αφορά παρόχους λύσεων EMV® 3DS. Το νέο αυτό πρότυπο, παρέχει στους software vendors και managed providers τα guidelines για την υλοποίηση κατάλληλων διαδικασιών – δικλείδων ασφαλείας ώστε να προστατεύεται όσο το δυνατόν περισσότερο η συναλλαγή.

Κρυπτογράφηση: Αναβαθμισμένες προδιαγραφές κρυπτογράφησης στο PCI DSS v4.0

Σημαντική αναβάθμιση του προτύπου έρχεται και στο κομμάτι της κρυπτογράφησης των δεδομένων πιστωτικών καρτών. Όπως ήταν αναμενόμενο,το πρότυπο πλέον επεκτείνει την απαίτηση χρήσης κρυπτογράφησης και στο εσωτερικό δίκτυο. Να θυμίσουμε ότι μέχρι και την v3 η υποχρέωση περιελάμβανε μόνο τα public networks αν και πολλές επιχειρήσεις έχουν αρχίσει ήδη να υιοθετούν την νέα πρακτική.

Μέχρι την εκδοση 3, οι επιχειρήσεις μπορούσαν να χρησιμοποιούν hashing για να κρατήσουν ένα μη αναγνώσιμο αντίγραφο του αριθμού της κάρτας χωρίς περαιτέρω μέτρα ασφαλείας. Πλέον το hash το ίδιο πρεπει να κρυπτογραφείται και να προστατεύεται (req 3.5.1.1). Επιπρόσθετα πλέον τα SAD (Sensitive Authentication Data) πρέπει να προστατεύονται και αυτά με ισχυρή κρυπτογράφηση σύμφωνα με το requirement 3.2.2.

Στη νέα έκδοση, το απλό disk encryption (πχ bitlocker) δεν είναι αποδεκτό για την αποθήκευση δεδομένων καρτών με εξαίρεση τα removable media. Επίσης πλέον γίνεται υποχρεωτική η δημιουργία certificate inventory (12.3.3) για την παρακολούθηση των πιστοποιητικών και τα οποία θα πρέπει να περιλαμβάνονται στο ετήσιο Risk Assessment (12.3.3). Τέλος το three key triple DES (TDES/TDEA) παύει να θεωρείται ασφαλές μετα τις 31/12/2023

Η νέα απαίτηση στοχεύει την καταπολέμηση γνωστών κινδύνων όπως:

- Κακόβουλο λογισμικό στο εσωτερικό του δικτύου: Λογισμικά τύπου network sniffer που στόχο έχουν την υποκλοπή μη κρυπτογραφημένων δεδομένων

- Εσωτερικοί κίνδυνοι: Προσωπικό ή εργολάβοι που στα πλαίσια της σύμβασής τους εχουν δικτυακή πρόσβαση στο cardholder environment και μπορούν εύκολα να συλλεξουν δεδομένα καρτών (πχ network administrators)

- Misconfiguration: Προστασία από κακή χρήση/ρύθμιση συστημάτων όπως για παράδειγμα η χρήση σε WiFi πρωτοκόλλου παλαιότερης γενιας στα οποία μπορεί να κλαπεί το σύνολο της κίνησης και να αποκρυπτογραφηθει.

E-Commerce

Σημαντικές αλλαγές έρχονται στο e-commerce κανάλι δινοντας βάσει σε επιθέσεις τύπου tampering & skimming οπου ουσιαστικά χακαρισμένα eshops, παρουσιάζουν κατα το checkout με χρήση javascript, μια φόρμα συλλογής στοιχείων πιστωτικών καρτών με σκοπό να εξαπατήσουν τον πελάτη και να εισάγει τα στοιχεία του εκεί. Έτσι με το requirement 6.4.3 απαιτείται η φόρτωση μονο των απαραίτητων javascript στη payment page και τα οποία πρέπει να περνούν από διαδικασία έγκρισης πριν τη χρήση τους. Έτσι πρακτικά στην payment page απαγορεύονται analytic scripts, ads script κλπ. Επιπρόσθετα θα πρέπει να ελέγχεται το integrity των scripts που χρησιμοποιούνται σύμφωνα με το αντίστοιχο Content Security Policy. Επιπρόσθετα πλέον γίνεται και επίσημα υποχρεωτική η χρήση WAF (Web Application Firewall) σύμφωνα με το requirement 6.4.1.

Authentication & Multi Factor Authentication

Με αρχή στην v3.2.1 που πρωτοεμφανίστηκε η απαίτηση του MFA, στην νέα έκδοση ενισχύεται ακόμα περισσότερο η χρήση πολλαπλών μεθόδων ταυτοποίησης. Πλέον η χρήση MFA επεκτεινεται απο τους διαχειριστές, στο σύνολο των χρηστών που έχουν πρόσβαση σε δεδομένα πιστωτικών καρτών. Επιπρόσθετα το requirement 8.4.2 επεκτείνει το scope του MFA πέρα από τις non-console συνδέσεις δηλαδή:

- Cloud environments,

- Hosted systems,

- On-premises applications,

- Network security devices,

- Workstations, Servers, and Endpoints.

Το πρότυπο ορίζει ότι τo Multi Factor Authentication θα πρέπει να υλοποιείται με τέτοιο τρόπο ώστε να:

- Μην είναι ευάλωτο σε επιθέσεις τύπου Replay.

- Μην υπάρχει δυνατότητα παράκαμψης – εξαίρεσης χωρίς την έγκριση της διοίκησης

- Χρησιμοποιεί τουλάχιστον δύο τρόπους ταυτοποίησης (Something you know – Something you have – Something you are)

- Απαγορεύει την πρόσβαση εάν δεν ικανοποιηθούν όλοι οι τρόποι ταυτοποίησης του χρήστη

Επιπρόσθετα το ελάχιστο μήκος κωδικών πρόσβαση πλέον ορίζεται στους 12 χαρακτήρες με εξαίρεση για legacy συστήματα του 8 και μονο αν δεν είναι τεχνικά εφικτή η αναβάθμισή τους.

Logging και Internal Vulnerability Scanning

Ως γνωστό το PCI απαιτεί εκτεταμένη καταγραφή συμβάντων για την καταγραφή και εντοπισμό ενεργειών στο περιβάλλον του PCI. Πλέον το logging απαιτείται τόσο για Post Forensic Investigation αλλα και για real-time detection. Έτσι καθίσταται υποχρεωτική η ύπαρξη αυτοματοποιημένου μηχανισμού αναλυσης των logfiles για την αποτροπή κακόβουλων ενεργειών (10.4.1.1).

Επιλέον τα internal vulnerability scanning θα πρέπει να έχουν δυνατότητα αυθεντικοποίησης. Ο λόγος είναι προφανής και έχει να κάνει με το γεγονός ότι στην πράξη, οι επιτιθέμενοι συνήθως αποκτούν με κάποιο τρόπο πρόσβαση στο σύστημα και προσπαθούν να εκμεταλλευτούν ευπάθειες ώστε να κάνουν privilege escalation.

Legacy συστήματα

To pci dss v4 επηρεάζει σημαντικά τα Legacy συστήματα τα οποία πλέον θα πρέπει να αναβαθμιστούν για να συμβαδίζουν με τις νέες προδιαγραφές που ορίζουν τα δεδομένα της εποχής. Έτσι προκύπτουν νέες απαιτήσεις σχετικά με:

- Τεχνικές προδιαγραφές: Τα συστήματα θα πρέπει να αναβαθμιστούν σε τελευταίες εκδόσεις και να πληρούν τα νέα στανταρ όπως για παράδειγμα την ταυτοποίηση πολλαπλών παραγόντων.

- Διαδικασίες διαχείρισης κινδύνων: Το PCI DSS πλέον υποχρεώνει τις επιχερήσεις να πραγματοποιούν εκτεταμένα Risk Assessments, οπου τα legacy συστήματα θα αρχίσουν να δημιουργούν αυξημένους δείκτες κινδύνου

- Αρχιτεκτονικές απαιτήσεις: Όπως στις τεχνικές προδιαγραφές, έτσι πιθανότατα θα χρειαστεί ανασχεδιασμός ωστε να υποστηρίζει τις νέες απαιτήσεις όπως για παράδειγμα το segmentation των πελατών

Requirements v4

H νέα έκδοση έρχεται και με σημαντικές αλλαγές στο πλήθος των προδιαγραφων που πλέον αυξάνονται κατά 64 συνολικά, με τους εμπόρους να πρέπει πλέον να καλύψουν επιπλέον 53 requirements στο και τους service providers επιπλέον 11.

Deadline

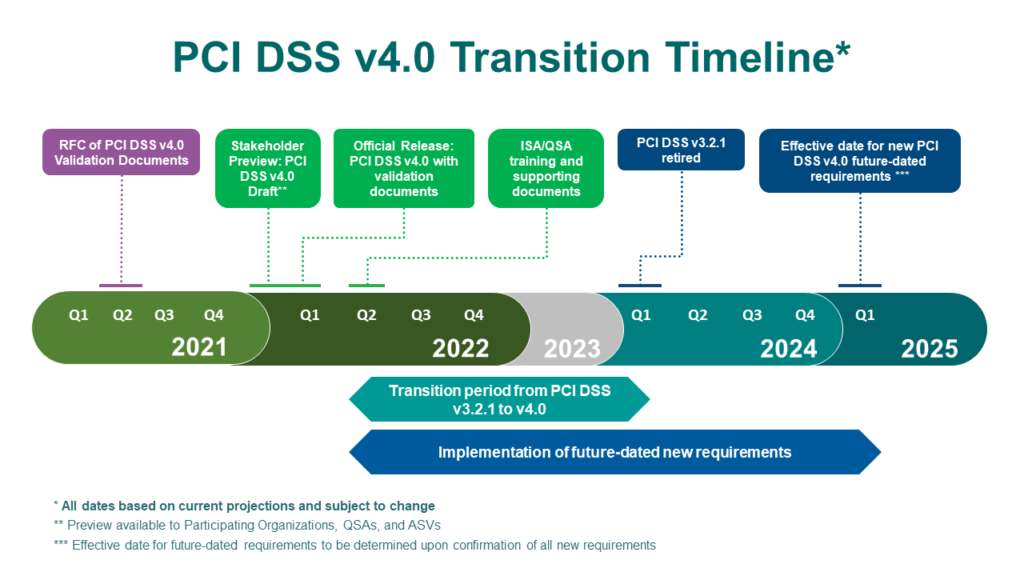

Η νέα έκδοση 4 του PCI DSS έχει δημοσιοποιηθεί απο τις 30/3/2022 στο site του PCI Council και θεωρείται άμεσα εφαρμόσιμη απο οποιαδήποτε επιχείρηση επιθυμεί να συμμορφωθεί. Η μεταβατική περίοδος στην έκδοση 4.0, λήγει στις 31/3/2024 που σημαίνει ότι όλες οι επιχειρήσεις και οργανισμοί θα πρέπει να έχουν συμμορφωθεί πλήρως μέχρι τότε.

Αυτό συνεπάγεται ότι οι επιχειρήσεις πρέπει να ξεκινήσουν άμεσα την αλληλεπίδραση με το νέο πρότυπο για να προετοιμαστούν αποτελεσματικά απέναντι στο νέο αυτό challenge!